Festplattenverschlüsselung: Der Umstieg von TrueCrypt auf VeraCrypt

VeryCrypt Logo. Quelle: Wikipedia

Netzwerkdurchsuchungsgesetz, Staats-Trojaner ,Online-Durchsuchung, etc. pp – es wird nicht besser. Wer es noch nicht gemacht hat – sollte spätestens jetzt drüber nachdenken auch seinen PC und seine (externen) Festplatten zu verschlüsseln.

Bei aktuellen Smartphones, wie z.B. dem iPhone, ist dies schon lange Standard – und bei Android kann es optional aktiviert werden. In beiden Fällen muss dann nach dem Einschalten erst ein Passwort oder eine PIN (recht unsicher) eingegeben werden – sonst geht gar nichts. Bei Android und iOS muss jedoch dem Hersteller vertraut werden – der jeweils abhängig ist von den Regierungen der Länder wo er sein Produkt bzw. seine Dienste verkaufen möchte. Insofern mag es Sinnvoll erscheinen sich auch hier anderweitig umzuschauen – bzw. bei sensiblen Daten nicht auf die Geräteverschlüsselung zu verlassen.

Inhaltsverzeichnis für den Schnellzugriff

TrueCrypt

Der De-Facto Standard für die (freie) Verschlüsselung unter Windows war lange Zeit TrueCrypt (u.a. auch für MacOS und Linux verfügbar). In 2014 hieß es auf einmal seitens der Entwickler das Truecrypt unsicher sei – und das die Entwicklung nicht fortgesetzt werden würde. Was genau passiert war blieb unklar – jedoch bestätigten unabhängige Überprüfungen das TrueCrypt doch sicher sei. Zwar gibt es unter Windows auch Bordmittel wie den BitLocker – nur steht dieser in den Home-Versionen nicht zur Verfügung. Auch wird gemunkelt, das der BitLocker Hintertüren für NSA & Co. hat. Zumindest raten Verschlüsselungsexperten wie B. Schneier vom Einsatz von BitLocker & Co. ab.

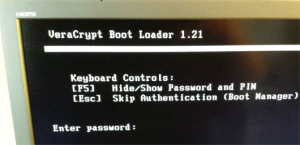

Das tolle an TrueCrypt war (bzw. ist), das nicht nur Festplatten verschlüsselt werden konnten – sondern das gesamte Betriebssystem: Nach dem Anschalten des PCs muss dann erst einmal ein Passwort eingegeben werden – sonst geht mal gar nichts.

Ohne richtiges Passwort bleiben die Daten komplett Verschlüsselt – wohl auch für NSA, CIA, BND & Co. Beim Arbeiten mit dem PC merkt man dann von all dem nichts – alles läuft wie gewohnt – auch mit einer SSD (bei mir seit 3-4 Jahren im Dauereinsatz auf einer Samsung SSD 830). Schön ist auch, das die Systemverschlüsselung schnell eingerichtet ist – und beim Verschlüsseln der Festplatte sogar (unter Windows) weiter gearbeitet werden kann. Es ist wirklich alles so einfach wie es sich hier ließt – einzig das Passwort sollte nicht vergessen werden 🙂

Auf (externen) Festplatten oder USB-Sticks kann ein so genannter ‚Container‘ eingerichtet werden – das ist eine einzelne Datei in der sich dann ein verschlüsseltes ‚Laufwerk‘ befindet, was über die TrueCrypt Software als ‚virtuelle‘ Festplatte geladen werden kann und dann im Explorer bzw. Windows (sowie Linux und MacOS) wie jedes andere Laufwerk benutzt werden kann. Sehr praktisch.

VeraCrypt – der Nachfolger…

Da die Quellen für TrueCrypt weitestgehend frei waren führt nun das Vera-Crypt Projekt die Arbeiten an den TrueCrypt-Erbe weiter. Da TrueCrypt weiterhin gute Dienste unter Windows 7 und 10 verrichtet und TrueCrypt 7.1a stabil ist – besteht jedoch für ‚alte‘ TrueCrypt Nutzer kein unmittelbarer Wechselzwang.

Da jede neue Software auch ggf. unbekannte & ungewohnte Änderungen einführt und das alles viel Zeit verschlingt habe auch ich mir mit dem Umstieg auf VeraCrypt viel Zeit gelassen – wer weiß welche Fehler sich da eingeschlichen haben… ‚Gut Ding will weile haben‘ gilt ja auch (oder insbesondere) für Software.

Nach einer nun ca. 6-monatigen Nutzung kann ich sagen: Alles ist faktisch & praktisch wie vorher. Die Dialoge, die ganze Software, die Einstellungen, etc. pp. – bei nichts muss sich umgewöhnt werden. Auch ‚alte‘ TrueCrypt Container werden weiterhin unterstützt.

VeraCrypt und UEFI

Eine der größeren funktionalen Neuheiten bei VeraCrypt ist die Unterstützung des UEFI-Bios auf modernen Mainboards. Leider jedoch gibt es immer noch viele Bugs in den Implementationen des neuen (UEFI) BIOS, so das ich auf einem Notebook aus 2016 das BIOS in den (klassischen) ‚Legacy‘-Modi schalten musste – damit das Booten mit einer voll verschlüsselten Festplatte dann auch klappt.

In VeraCrypt (bis einschließlich Version 1.19) waren dann auch noch einige Fehler in Bezug auf den UEFI-Support. Wenn nichts gegen den Legacy BIOS Betrieb spricht – würde ich diesen in jedem Fall immer noch vorziehen. Allerdings muss für einen Wechsel das Betriebssystem komplett neu installiert werden – die Entscheidung muss also vor der Installation des Betriebsystems geschehen. Wer einen PC oder Notebook mit einem vorinstalliertem Windows 10 kauft – der hat die Qual der Wahl jedoch nicht: UEFI ist heute Standard.

Das Problem: Wenn etwas nicht funktioniert dann merkt dann das erst hinterher… und das kann bei einer (dann) voll verschlüsselten Festplatte (etwas) nervig sein – denn dann braucht man die Recovery-CD (bzw. das ISO-Image), das bei der System-Vollverschlüsselung angelegt wurde! Ein zusätzliches Komplett-Backup der Festplatte, z.B. mit Acronis TrueImage, ist hier ebenfalls nicht von Nachteil.

VeraCrypt und Performance

Ein großer Vorteil von VeraCrypt ist, das die Performance der AES-Verschlüsselung (neben der von Twofish) mit der Version 1.20 um ca. 30% gegenüber TrueCrypt gesteigert wurde (wofür es einen 64 Bit Prozessor braucht). Zwar haben die meisten heutigen CPU-Modelle eine AES-Beschleunigung in Hardware eingebaut – jedoch gibt es noch genug (alte) Prozessoren bei denen dies nicht der Fall ist.

Auf meinen AMD Athlon II 640 (4 Kerne, 3 Ghz) aus dem Jahre 2010 hat sich so die AES-Performance gegenüber TrueCrypt 7.1a von ca. 350MB/s auf 570MB/s (Encrypt) und von ca. 450MB/s auf 590MB/s (Decrypt) gesteigert. Angesichts der Transferraten moderner SSD ist dies doch beträchtlich. AES-Beschleuniger in Hardware – in modernen Prozessoren – schaffen jedoch leicht 2-3GB/s und mehr….

Grundsätzlich kann ich jedoch anmerken die CPU-Belastung durch das Verschlüssen und Endschlüsseln selbst auf meinem (alten) Rechner kaum bemerkbar ist. In jedem Falle entlastet VeraCrypt meinen Rechner bei datenintensiven Operationen wie Kopieren, Backups & Co – bei einem 7 Jahre altem Prozessor nehme ich das gerne umsonst mit.

VeraCrypt und Windows 10 „Upgrades“ (Build 1703 – Creators Update, 1709 – Fall Creators Update)

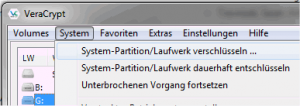

Da die ‚Feature-Upgrades‘ von Microsoft wie ein neues Windows installiert werden – muss vor der Ausführung solcher halbjährlicher ‚Upgrades‘ die System-Festplatte entschlüsselt werden. Dann das Upgrade ausführen und wieder verschlüsseln. Nicht so schön…

Wer mehrere PC’s mit den Upgrades auszustatten hat, der kann sich auch ein Installationsmedium dazu patchen lassen. Das Tool (Script) Veracrypt W10 Patcher (hier ein Video dazu) modifiziert ein originales ISO-Image von Microsoft und inkludiert dort den VeraCrypt Treiber – so das ein Upgrade auch ohne System-Entschlüsselung erfolgen kann.

Mit dem Windows 10 ISO-Download Tool kann direkt von Microsoft Windows in der aktuellen Version (z.B. 1709) als ISO-Image herunter geladen werden. Das Script patcht dann die ISO-Daten (dazu als ISO mounten und auf die ’normale‘ Festplatte kopieren) und beim laufenden Windows das Setup.exe ausführen um nach dem VeraCrypt-Patch das Upgrade zu starten.

Wichtig: Damit alles klappt sollte der PC oder Notebook mit Legacy-BIOS-Boot und nicht im UEFI-Modus betrieben werden! Und immer zusätzlich ein Backup machen 🙂

DSGVO – die EU Datenschutz Grundverordnung

Wenn für den ‚Privatmann‘ (oder Frau) die Verschlüsselung optional sein mag, so ist Sie für alle die ein Kleingewerbe, Unternehmen – oder auch nur Privat vermieten und Mieterdaten ‚auf dem PC liegen haben‘ nicht mehr optional. Im Artikel 32 Abs. 1a der DSGVO (Sicherheit personenbezogener Daten -> Sicherheit der Verarbeitung) steht als Maßnahme z.B.:

„die Pseudonymisierung und Verschlüsselung personenbezogener Daten“

Zwar steht da nicht, das die Daten auch ‚wirksam‘ verschlüselt werden müssen, um jedoch zumindest diesen Artikel der DSGVO zu genügen scheint mir VeraCrypt eine sinnvolle Variante – zumindest bei Kleingewerbe, Privatvermietung & Co.

Das ganze Thema DSGVO ist für mich jedoch noch ziemlich undurchsichtig – also was diese Verordung, welche eher für Großunternehmen konzipiert scheint, für den Klein- und Nebengewerbetreibenden effektiv bedeutet. Denn jeder der Dritte mit der Verarbeitung oder Speicherung der Daten beauftragt oder involviert (u.a. steuerliche Abrechnungen, Hausverwaltung, Online- und/oder Cloud Backup, Webserver mit Kontaktformularen, Internet-Shops, etc.) ist ggf. betroffen und haftet wenn die beauftragten die DSGVO selber nicht einhalten.

Mein Fazit

In jedem Fall ist es aus meiner Sicht generell sinnvoll seine Daten zu verschlüsseln – insbesondere auf mobilen Geräten die auch einfacher geklaut werden (oder anderweitig abhanden kommen können). Leider kommt diese Einsicht oft erst nachdem der Schaden schon da ist – deswegen ist präventives Handeln meines Erachtens hier so wichtig!

Denn: Ein Windows-Passwort schützt im Falle der abhanden gekommenen Festplatte oder des Notebooks nämlich rein gar nicht! Die Daten auf der Festplatte sind nämlich unverschlüsselt und können mit Leichtigkeit ausgelesen werden.

VeraCrypt schafft hier einfache Abhilfe, denn mit VeraCrypt geht die TrueCrypt-Story einfach weiter. Für einen Umstieg wird einfach die Systemfestplatte entschlüsselt, TrueCrypt deinstalliert – VeraCrypt installiert – und neu verschlüsselt. Das wars! Da die Oberfläche faktisch identisch ist – besteht auch kein Einarbeitungs- und/oder Umgewöhungsaufwand.

Links

Neuste Kommentare