Windows Absichern mit dem c’t Restrictor und SRP’s

Heute gehts mal wieder um Computerthemen – und da um die Sicherheit. Wer kennt es nicht – einen USB-Stick eingesteckt und schon wird ein (unerwünschtes) Programm gestartet, E-Mail Anhänge die Viren enthalten – ob als EXE oder als Script. Und wenn Sie selber nicht (versehentlich) darauf Klicken – dann ggf. irgendwer dessen PC-Wartung sie übernehmen?

Inhaltsverzeichnis für den Schnellzugriff

Software Restriction Policies

Das c’t Magazin hatte in einem Artikel von Ende April 2017 mit dem Titel ‘Restric’tor: Profi-Schutz für jedes Windows‘ über so genannte ‘Software Restriction Policies’ (SRP) berichtet. SRP’s sind jedoch ‘eigentlich’ nur in den großen Windows-Versionen (Professional & Enterprise) verfügbar und auch da eigentlich eher für Profi-Admins in Unternehmensnetzwerken gedacht.

Die Sache ist jedoch: SRP’s funktionieren mit jeder Version von Windows – nur ist bei der Home-Version & Co. kein Tool dabei mit denen diese Regeln gebaut und in die Registry geschrieben werden können. Das c’t-Tool schaff hier jedoch Abhilfe 🙂

Was machen SRP’s?

Mit SRP’s können Regeln definiert werden wer (Benutzer, Rechte) was (EXE, Scripts, etc.) von wo (C:\Programme, C:\Windows\, etc.) ausführen darf. Zudem können auch bestimmte Dateien & Pfade explizit verboten werden – z.B. temporäre Verzeichnisse unterhalb von Programmverzeichnissen in denen ein Virus ausführbare Dateien extrahieren und dann ausführen könnte.

So ist es mit Hilfe von SRP’s nun leicht möglich zu bestimmen das normale Benutzer nur noch Programme (u.a. *.EXE & Scripts) ausführen dürfen die regulär installiert worden sind (z.B. unter C:\Programme und C:\Programme (x86) sowie dem C:\Windows-Verzeichnis) – sonst jedoch nichts.

Das c’t Tool Restrictor

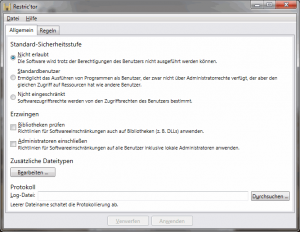

Die c’t Stellt Ihr Tool Restrictor mit dem SRP-Regeln gebaut werden können frei zum Download zur Verfügung. Wirddas Programm dann gestartet, gliedert sich das ganze (also alle Einstellungen) in zwei Hauptdialoge und ein Datei-Menü.

Im Hauptdialog werden die grundsätzlichen Einstellungen für die Zugriffsrechte bestimmt. Für mich ist es optimal allen Benutzern nur das Ausführen von erlaubter Software zu gestatten – egal was Sie ggf. für individuelle Rechte haben. Wichtig ist: Der Administrator sollte immer davon ausgenommen sein! -> also das Kästchen ‘Administratoren einschliessen nie aktivieren.

So ist es immer noch möglich Programme über das Kontext-Menü und “Ausführen als Administrator” (rechts Maustaste auf einem Programm-Icon) direkt zu starten. Dazu sollte jedoch kein Nutzer als Administrator arbeiten und der Admin-Account mit einem Passwort abgesichert sein. So kann auch ein Virus (oder andere Malware) nicht einfach etwas als Admin starten bzw. diese rechte anfordern – ohne das explizit auch das Admin-Passwort nachgefragt und eingegeben werden muss.

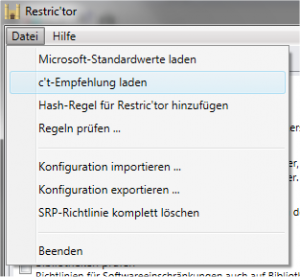

Die Konfiguration

Um die entsprechenden Werte zu laden kann einfach im Datei-Menü der Eintrag “c’t Empfehlung Laden” ausgewählt werden. Damit werden dann die entsprechenden Standards gesetzt und auch automatisch alle Programme unter C:\Programme und C:\Windows… erlaubt.

Der Eintrag “Regeln prüfen” schaut dann noch über alle Verzeichnisse unter C:\Programme und C:\Windows in die normale Benutzer Daten schreiben und dann auch noch ausführen dürfen. All diese Verzeichnisse werden dann in eine Sperrliste aufgenommen, welche dann im “Regeln” Dialog zu sehen ist.

Sollen alle Regeln wieder gelöscht werden dient dazu der Eintrag “SRP-Richtline komplett löschen”. Wichtig ist danach den Button “Anwenden” zu drücken, damit die Regeln in die Windows-Registry geschrieben werden. Alternativ kann man im Hauptdialog die “Standard-Sicherheitsstufe” auf “nicht Eingeschränkt” setzten und das dann “Anwenden” – so stehen die Einstellungen noch alle in der Registry – nur sind Sie nicht aktiv.

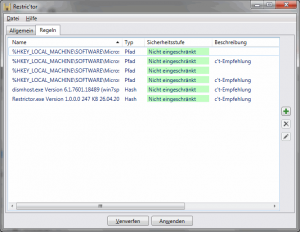

Zu den Regeln

Im Dialog für die Regeln sind hier exemplarisch die c’r Regeln aufgeführt. Wie zu ‘ahnen’ ist umfassen diese die Programm-Verzeichnisse für 32 und 64-Bit Software sowie die Windows Systemverzeichnisse. Zudem ist auch explizit das Restrictor-Programm erlaubt – denn es wäre ungünstig wenn dieses nicht mehr gestartet werden könnte um die Regeln zu bearbeiten 🙂

Mit dem “+” Symbol können dann auch eigene Pfade oder konkrete Dateien hinzugefügt werden – und damit entweder erlaubt oder explizit verboten werden. Leider unterstützt der Restrictor keine Pfade die automatisch alle Unterverzeichnisse beinhalten (Pfadbäume). Alle Pfade müssen im Bedarfsfall einzeln hinzugefügt und erlaubt bzw. verboten werden.

Probleme?

Eigentlich keine. Es gibt jedoch Software, wie z.B. den Foxit PDF-Reader, die Ihr Update-Programm (oder anderes) selbstständig in ein temporäres Verzeichnis extrahieren und dann starten möchten – das geht mit den SRP’s natürlich schief. Meine Abhilfe: Einen anderen PDF-Reader benutzen, wie z.B. den PDF XChange-Viewer.

Mein Fazit

SRP’s mit Restrictor sind eine einfache Möglichkeit einen Windows-PC recht DAU-Sicher in Bezug auf das Ausführen von Schadprogrammen aus den üblichen Quellen wie USB-Sticks, Web-Downloads und EMail-Anhängen zu machen (DAU = Dümmst Anzunehmender User).

Installiert wird neue Software dann einfach über den Admin-Account bzw. mit “Ausführen als Administrator” – mit der nötigen Vor- und Umsicht. Wer sich nicht sicher ist, der überprüft neue Software (insb. Downloads aus dem Internet) zusätzlich mit dem Emisoft Emergency Kit, welches verschiedene Virus-Scanner beinhaltete und ohne Installation läuft. Alternativ ist auch noch der AdwScanner recht nützlich – falls eine bereits installierte Software AdWare & Co. eingeschleust hat.

Letzte Gedanken

Perfekte Sicherheit gibt es natürlich auch nicht mit den SRP’s – jedoch schätze ich das Nutz- & Schutzpotential höher ein als bei den Virenscannern, die z.B. wie im Falle von Microsofts Defender mitunter selber für Sicherheitslücken sorgen.

Wichtig für mich sind allgemein:

- Aktuelle Betriebssystem-Updates verwenden, ein

- aktueller Browser mit (mindestens) NoScript und uBlock Matrix (weiter unten im Verlinkten Artikel), ein

- aktuelles eMail Programm das externe Links/Bilder nicht automatisch nachläd (z.B. Thunderbird), ein

- aktueller PDF-Reader (nicht von Adobe), eine

- Anwendersensibilisierung auf unbekannte USB-Sticks hin (nicht einstecken!) – sowie ein

- regelmäßiges Backup aller Daten auf (min.) zwei externe Festplatten im Wechselbetrieb.

Das zusammen mit den SRP’s sollte sehr viele Angriffsvektoren schließen.

Neuste Kommentare